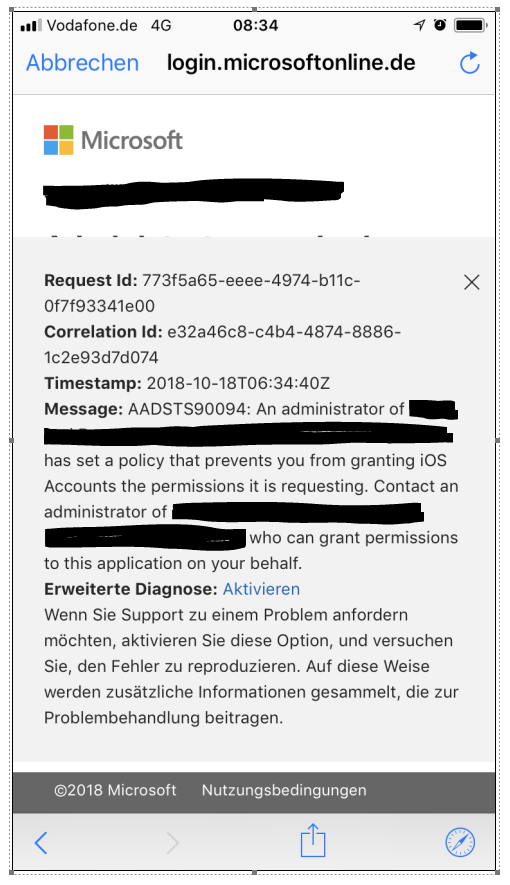

Es gibt Momente, in denen es von entscheidender Bedeutung ist, zu überprüfen, ob ein Microsoft 365-Mandant noch existiert. Diese Überprüfung kann helfen, potenzielle Probleme frühzeitig zu erkennen und sicherzustellen, dass alle Dienste reibungslos funktionieren. Ein regelmäßiger Check kann nicht nur die Sicherheit und Integrität der Daten gewährleisten, sondern auch dazu beitragen, dass alle Benutzer weiterhin Zugriff auf die benötigten Ressourcen haben. In einer sich ständig verändernden digitalen Landschaft ist es unerlässlich, proaktiv zu handeln und sicherzustellen, dass der Mandant stets auf dem neuesten Stand ist.

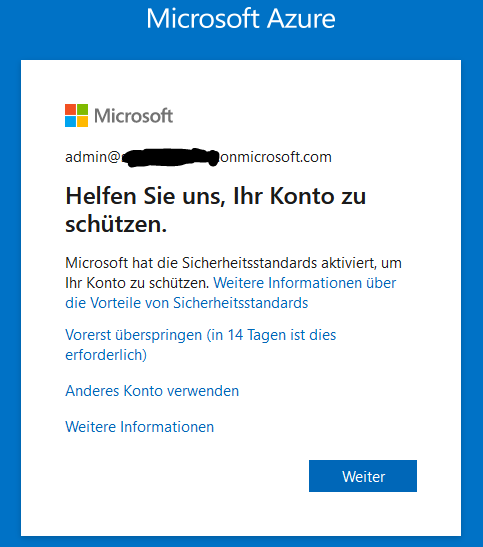

Da die URL eines Microsoft 365-Tenants immer eine eindeutige Third-Level-Domain (Subdomain) von onmicrosoft.com enthält, kann der einfachste Check über die URL durchgeführt werden. Diese Methode ermöglicht eine schnelle und unkomplizierte Überprüfung, ob der Tenant noch existiert. Durch die Eingabe der spezifischen Subdomain in den Browser kann man sofort feststellen, ob der Tenant erreichbar ist. Dies ist besonders nützlich, um sicherzustellen, dass alle Dienste weiterhin verfügbar sind und keine unerwarteten Ausfälle auftreten.

Ein regelmäßiger Check der Tenant-URL kann somit dazu beitragen, die Kontinuität und Zuverlässigkeit der genutzten Microsoft 365-Dienste zu gewährleisten.

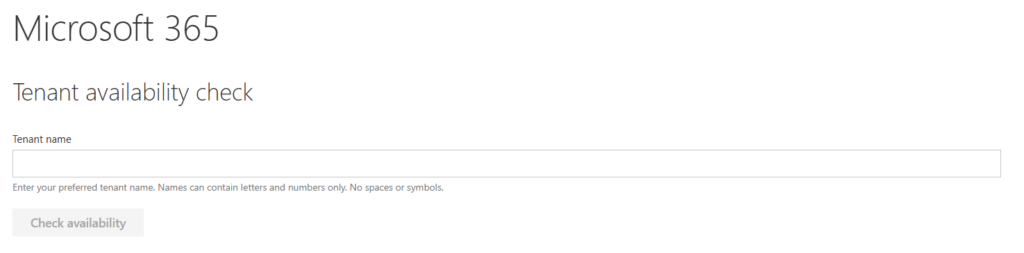

[Quelle 2025-02-19] Auf https://o365.rocks/ könnt Ihr diesen Check schnell durchführen

Tenant name availability check – Microsoft 365 Rocks